公開日

公開日 最終更新

最終更新 記事区分

記事区分Google Kubernetes Engine (GKE) における autoscaling について、用語の意味を整理します。

GKE の機能による Node の autoscaling

GKE のクラスタには Standard と Autopilot の二種類が存在します。

- Autopilot の場合は Node は Google によって管理されるため、自動で autoscaling されます。

- Standard の場合は Node をユーザが管理するため、autoscaling を有効化するかどうかを選択できます。

参考資料: Cluster autoscaler

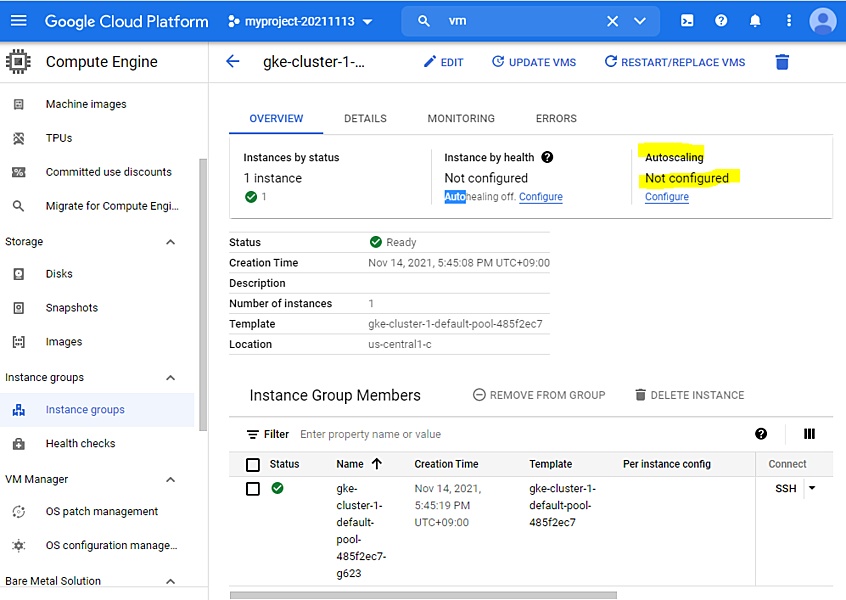

Compute Engine における Managed Instance Group (MIG) の autoscaling

GKE Standard Cluster で利用される Node Pool は、Compute Engine における Managed Instance Group (MIG) によって実現されています。MIG 自体の機能に autoscaling が備わっていますが、GKE における autoscaling とは別物であるため、有効化しないように注意します。

参考資料:

Kubernetes (k8s) の機能による Pod の autoscaling

Kubernetes (k8s) の機能として HorizontalPodAutoscaler が備わっています。GKE に限らず、k8s では CPU utilization 等をもとに、Pod を autoscaling することができます。

kind: HorizontalPodAutoscaler

...

spec:

minReplicas: 1

maxReplicas: 10

...

関連資料:

記事の執筆者にステッカーを贈る

有益な情報に対するお礼として、またはコメント欄における質問への返答に対するお礼として、 記事の読者は、執筆者に有料のステッカーを贈ることができます。

さらに詳しく →

Feedbacks

ログインするとコメントを投稿できます。

関連記事

- Snowflake におけるネットワーク関連の設定

本ページではネットワーク関連の設定について記載します。 Network Policy によるアクセス元 IP 制限 IPv4 で指定します。IPv6 は 2021/9/21 時点では利用できません。 allowed list で許可されていない IP は block されます。 allowed list が /24 等で指定されており、その一部を

本ページではネットワーク関連の設定について記載します。 Network Policy によるアクセス元 IP 制限 IPv4 で指定します。IPv6 は 2021/9/21 時点では利用できません。 allowed list で許可されていない IP は block されます。 allowed list が /24 等で指定されており、その一部を - VPC Service Controls に関する雑多な事項の整理

VPC Service Controls (VPC-SC) に関する雑多な事項を記載します。 Private Google Access の基本形 Private Google Access は外部 IP を持たない VM のための機能です。VPC の機能ですが、VPC-SC と関連するため基本事項を記載します。 [Private Google Access](ht

VPC Service Controls (VPC-SC) に関する雑多な事項を記載します。 Private Google Access の基本形 Private Google Access は外部 IP を持たない VM のための機能です。VPC の機能ですが、VPC-SC と関連するため基本事項を記載します。 [Private Google Access](ht - AWS IAM Role を GCP から STS 認証で利用する設定例

GCP から AWS IAM Role を利用するための設定例を記載します。 GCP Service Account の作成 Service Account を作成して Unique ID を確認します。 AWS IAM Role の作成 Trust relationship の設定は Web Identity を選択します。Identity Provider

GCP から AWS IAM Role を利用するための設定例を記載します。 GCP Service Account の作成 Service Account を作成して Unique ID を確認します。 AWS IAM Role の作成 Trust relationship の設定は Web Identity を選択します。Identity Provider - Amazon Comprehend を GCP VPC 内から実行する設定の例 (Public Internet 接続なし)GCP DLP に相当する AWS サービスに Amazon Comprehend が存在します。GCP VPC 内から Public Internet を経由せずに利用する設定の例を記載します。 AWS VPC と GCP VPC の作成 クラウド 項目 値 AWS VPC region ap-northeast-1 AWS VPC CIDR 10.2.0.0/16 AWS ap-north

- GCP IAP tunnel を HTTP プロキシを通して利用する場合の注意点

IAP tunnel は、HTTPS トンネル内で TCP パケットを forward するための技術です。 この HTTPS トンネルは、ユーザと tunnel.cloudproxy.app の間で確立される WebSocket です。 そのため、IAP tunnel を HTTP プロキシ環境下で利用する際には、以下の二つに注意する必要があります。 tunnel.cloudproxy.app ...

IAP tunnel は、HTTPS トンネル内で TCP パケットを forward するための技術です。 この HTTPS トンネルは、ユーザと tunnel.cloudproxy.app の間で確立される WebSocket です。 そのため、IAP tunnel を HTTP プロキシ環境下で利用する際には、以下の二つに注意する必要があります。 tunnel.cloudproxy.app ...